Всем привет! Сегодня мы разберем, как сделать проброс портов на роутере Huawei HG8245H- 256M. На самом деле выполняется все одинаково на любой модели HG8245, так как прошивки у них у всех плюс-минус одинаковые. В первую очередь вам нужно узнать номер порта.

Для этого можно просто погуглить или использовать официальную утилиту от Microsoft – TCPView. Просто запускаем программу, на которую вы хотите выполнить проброс и TCPView, и смотрим какие порты используются. После этого уже идем делать проброс.

Если же вы делаете проброс для конкретного устройства, типа камеры или сервера, то нужны будут еще дополнительные манипуляции. О них я расскажу в самом конце.

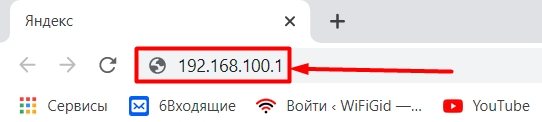

ШАГ 1: Вход в Web-интерфейс

- Нам нужно попасть внутрь настроек роутера. Для этого нам сначала необходимо подключиться к сети аппарата. Можно это сделать как по проводу, подключившись с компьютеру, так и по Wi-Fi. После этого открываем браузер и в адресную строку вписываем:

192.168.100.1

- Далее вас попросят ввести логин и пароль. Если вы его не меняли, то по умолчанию должно быть так:

Имя пользователя – root (или telecomadmin)

Ключ – admin (или admintelecom)

ПРИМЕЧАНИЕ! Если пароль или логин не подходят, то посмотрите эту информацию на бумажке, которая наклеена на дно маршрутизатора.

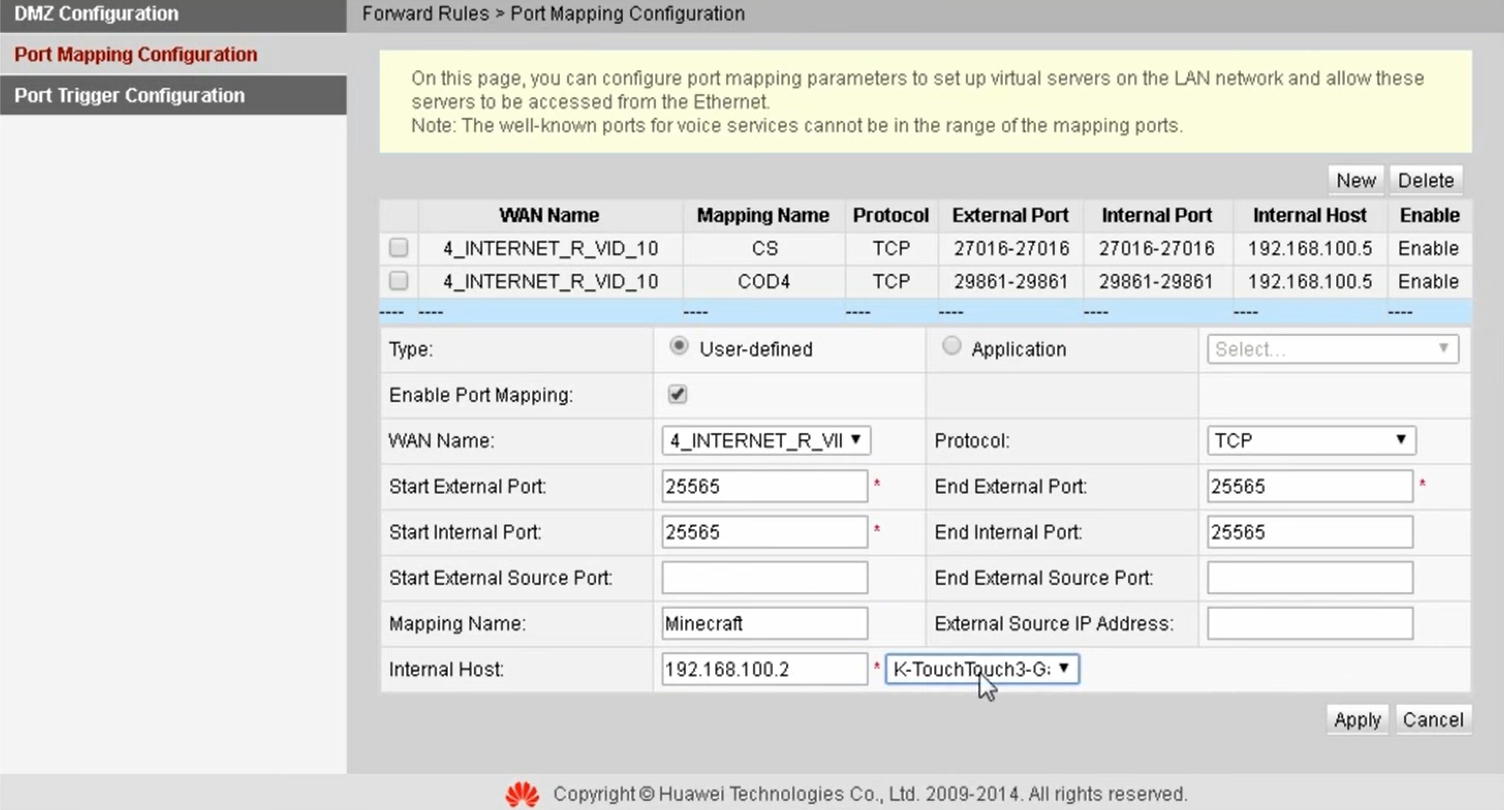

ШАГ 2: Настройка проброса

- Вверху выбираем вкладку «Forward Rules». Далее слева кликаем по разделу «Port Mapping Configuration».

- В самом верху вы увидите таблицу всех уже созданных правил. У вас, скорее всего, она будет пустая. Как видите, я уже создал два правила для CS и COD.

- Нажимаем по кнопке «New» и заполняем данные:

- WAN Name – здесь нужно выбрать именно то интернет соединение, которое вы создали в самом начале при первичной настройке. Обычно по умолчанию оно уже тут выбрано.

- Protocol – указываем нужный протокол UDP или TCP. Можно указать оба варианта.

- Start External Port – End External Port – это диапазон внешних портов. То есть те порты, через которые к нам стучится из интернета какое-то подключение. Если же вы используете какое-то устройство, например, сервер или камеру видеонаблюдения, то этот порт мы используем для доступа извне. То есть основные два поля. Если вам известен только один порт, то просто в обе строки вписываем одинаковое значение.

- Start Internal Port – End Internal Port – это диапазон внутренних портов, которые используются внутри локальной сети. Как правило, нужно просто продублировать те же самые порты, что вы указали в «External Port».

- Mapping Name – сюда просто вводим название приложения или устройства, на которое идет проброс. Это нужно сделать для того, чтобы потом не забыть, для чего вы создали это правило.

- Internal Host – здесь нужно указать IP адрес того устройства, на которое идет проброс. В некоторых прошивках вы можете увидеть рядом выпадающий список, где вы можете посмотреть. Если его нет, то вам нужно будет самостоятельно узнать IP устройства.

- Enable Port Mapping – обязательно убедитесь, что данный параметр включен.

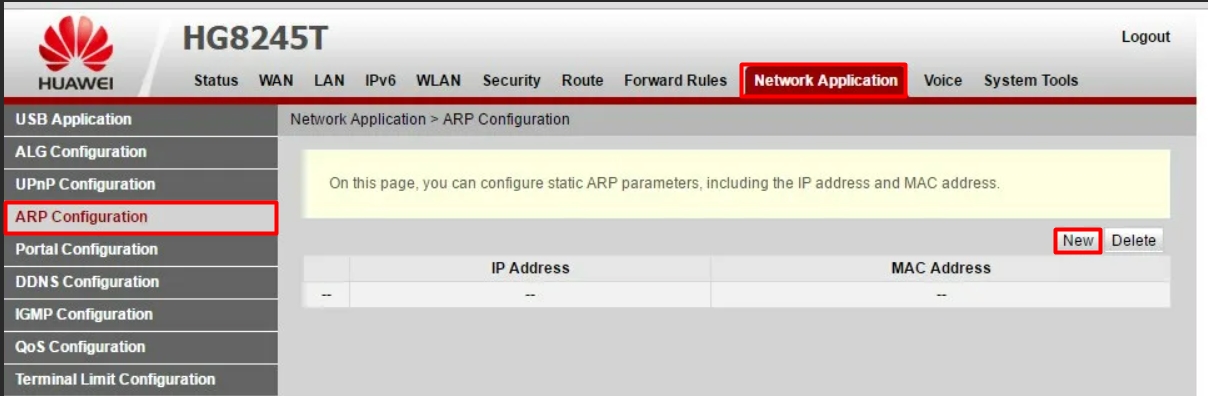

- Но это еще не все, нам нужно установить статический адрес для этого устройства. В противном случае при его смене правило перестанет работать. Для этого переходим в «Network Application» – «ARP Configuration» – нажимаем «New» и добавляем IP и MAC устройства. Если вы будете добавлять МАК внешнего устройства, типа камеры, то MAC можно посмотреть на этикетке.

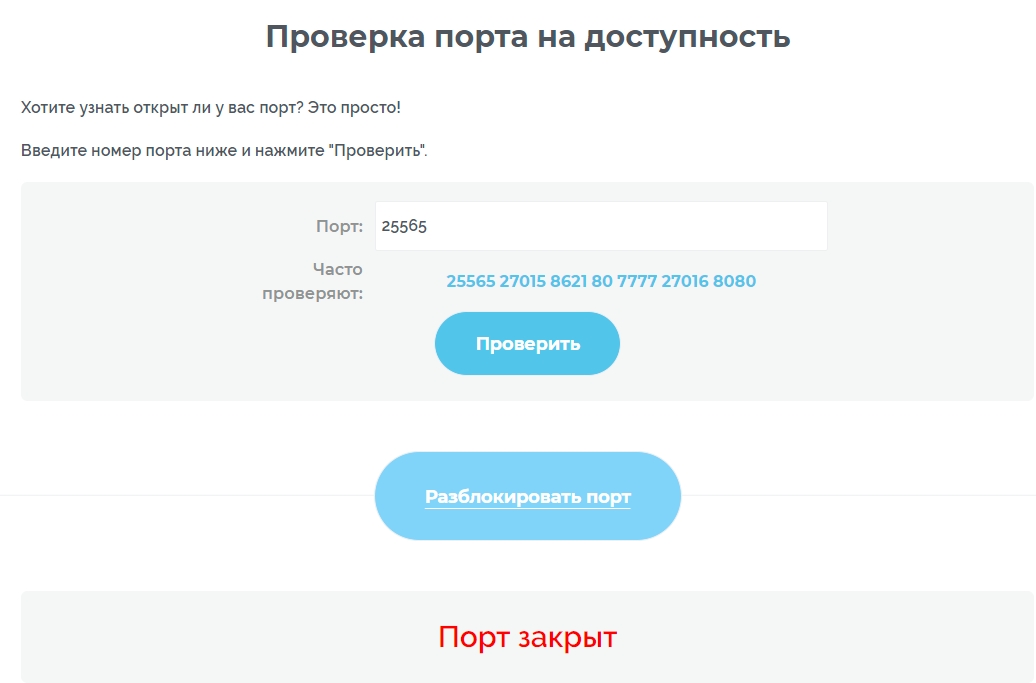

ШАГ 3: Проверка портов

Для проверки будем использовать любой сторонний ресурс. Переходим на сайт 2ip. Далее в строку проверки вводим наш порт и нажимаем по кнопке проверки.

Если вы видите надпись «Порт закрыт», то скорее всего идет блокировка порта уже на вашем компьютере в Firewall Windows. Поэтому далее вам нужно открыть данные порты уже в операционной системе. Об этом подробно читаем тут:

И еще один важный момент для тех, кто делает проброс на конкретное устройство для доступа из интернета – например, на камеру видеонаблюдения. Порты мы пробросили, но для доступа извне нам нужно, чтобы у роутера был внешний статический и белый IP адрес. Ведь именно по нему будет идти доступ.

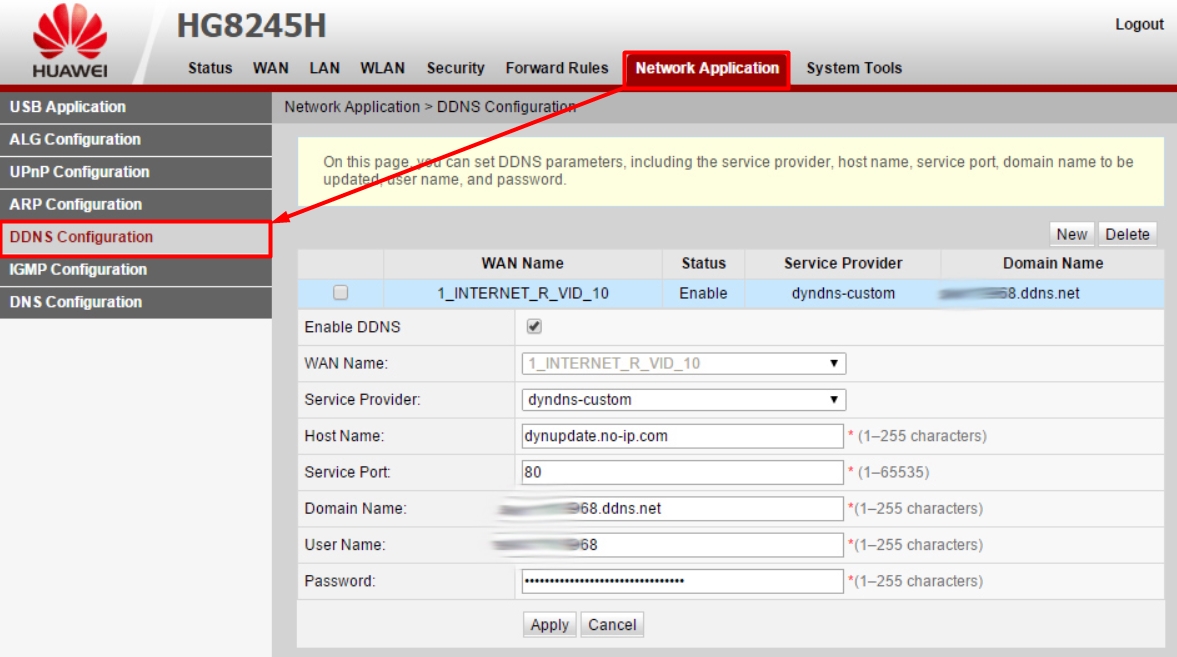

Если у вас динамический IP (что скорее всего), то при его смене вы перестанете иметь доступ к данному маршрутизатору. Но проблема решается подключением DDNS. Переходим в «Network Application» – «DDNS Configuration». Далее указываем «Service Provider». Идем на сайт этого сервиса, регистрируемся, создаем там DDNS. Потом возвращаемся сюда и вводим все необходимые данные: Domain Name, User Name, Password. Обязательно указываем также и порт (Service Port).

ДДНС у нас есть, но что если у вас не белый, а серый IP. Про то, что это такое и как это проверить – читаем тут.

Спасибо, все работает

Пробрасывал, а потом думаю, а чего не работает. Оказывается у меня серый IP, печаль-беда

Да там с динамикой тоже надо что-то делать. DDNS оказывается не все бесплатные.

как пробросить hhtp порт доступа на сам роутер при наличии белого IP yf cfv 192.168.100.1 уже се перепробовал и 8080 и 8088 и 80 даже что то блокирует доступ из за nат к самому роутеру из вне Не поможете?

По моей памяти на этом роутере это все неочевидно (через конфиг файл). Но и там не все так гладко.

Самое простое решение именно на этой модели как по мне – изменить 80 порт у локального сервера, на который и производится проброс.

уффф а как изменить текущий порт у локального сервера? не вижу такой возможности в настройках?

спасибо за помощь!

+ еще один момент все порты котроые я пробрасываю не работают, за исключением 99 и 8000 (порты управления самой АТС -они работают) это все порты для работы с IP атс, а вот порт 5060 для самой SiP телефонии не открывается, и их удалось открыть только поместив ip адрес 1.39 – это адрес процессора атс в демилитаризованную зону 192.168.1.39! но у атс есть еще адрес голосового процессора с одним и тем же маком 1.40 и на нем, тоже надо пробросить RTP пакеты 10020-10256 для голоса – и тоже самое! все делаешь по вашей схеме – но порты все равно закрыты! извините что гружу вас – спасибо за помощь!

пардон 192.168.100.39 и 100.40 такая адресация (.100.) там по умолчанию и ее не менял

Пишет The MAC address is invalid.

“Неверный Мак-адрес” – может вы как-то неправильно его вводите?

пишет the start port is being used

Проблема еще скрывается в провайдере

Как уже до меня писали – дьявол в конфигах, а до них еще достучаться та задача

Да и провайдер за это по головке никого гладить не будет

А разблокировать 80 порт никто не станет на своей стороне

Итог: провайдеры жадные г*****ы