Привет! В этой статье я попытаюсь показать подробно, как пользоваться программой CommView fo WiFi. Это то что нужно именно сейчас? Тогда предлагаю начать.

Внимание! Нашли неточность, остались вопросы или есть чем поделиться? Обязательно напишите в комментарии.

Что будем делать?

Для начала нужно определиться, в каких целях мы будем использовать эту чудесную программу. Ну действительно – что там у вас на уме прямо сейчас, я не могу угадать. Но общие моменты по работе с программой покажу без проблем.

Особых чудес от CommView ждать не стоит – это классный и удобный швейцарский нож по работе с Wi-Fi сетями, а особенно в сфере их анализа. Но все делать за вас, и придумывать на ходу задачи она не умеет, так что придется немного поклацать мышью. А еще я сторонник того, что лучше один раз увидеть, чем 100500 прочитать. Так что рекомендую:

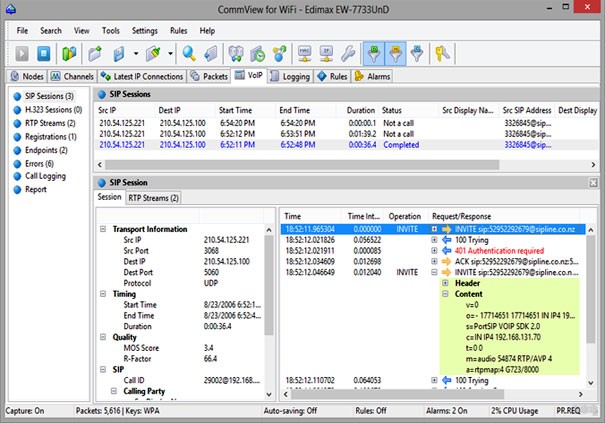

Применение программы от самого безобидного – вроде получения информации обо всех окружающих вас Wi-Fi сетях, включая и скрытые, до перехвата пакетов с хэндшейками и не только. Но сам алгоритм работы под эти задачи примерно один и тот же.

Ранее я подробно уже писал обзор на эту программу, так что рекомендую ознакомиться с ним ЗДЕСЬ. В этой же статье планируется лишь краткая инструкция по использованию.

Предупреждения

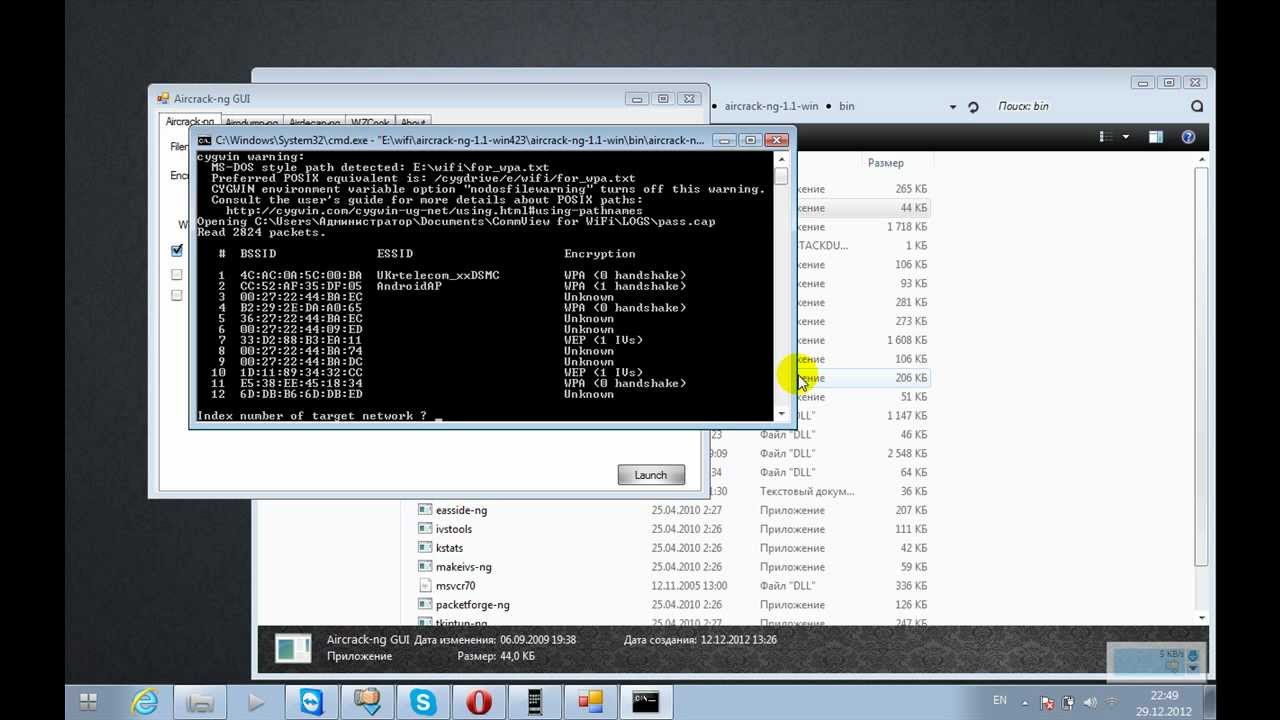

Программа в какой-то степени заменяет на Windows известную утилиту в профессиональных кругах Aircrack-ng. Искренне рекомендую для дальнейшей работы постигнуть азы работы и с ней, т.к. все эти графические форточки… Ну вы поняли)

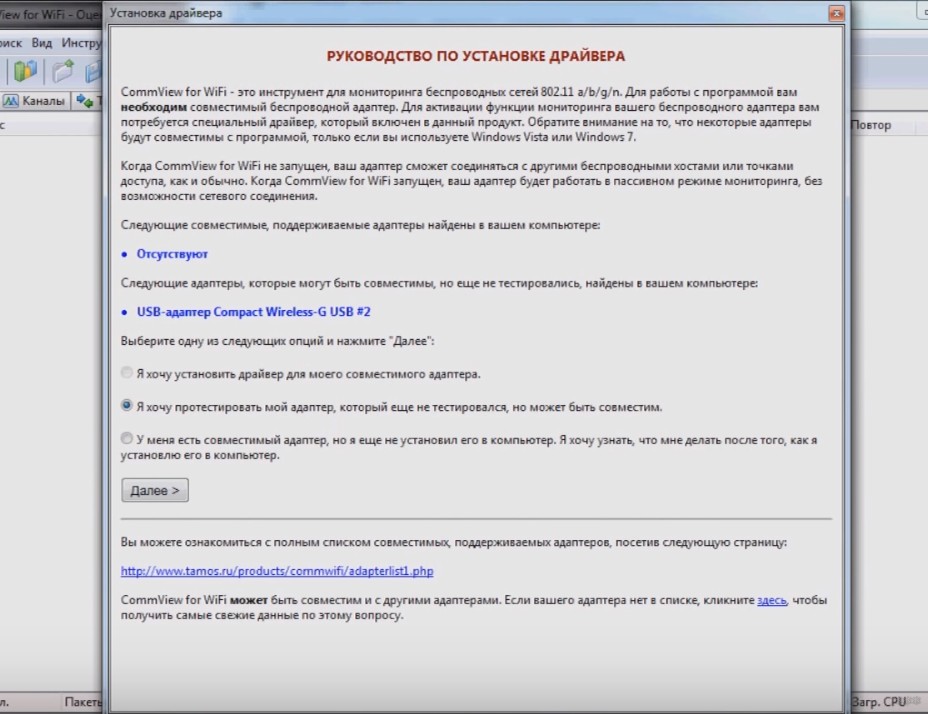

Для работы программы потребуется перевести беспроводной адаптер в режим мониторинга (программа сама это сделает). Не все Wi-Fi адаптеры поддерживают этот режим! Если не заработает – не удивляйтесь.

Алгоритм

Весь цикл работы с программой выглядит вот так (далее пробежимся по каждому пункту):

- Установка программы, установка драйверов, перевод адаптера в режим мониторинга.

- Сбор данных и пакетов.

- Сохранение захваченных пакетов.

Т.е. если вы что-то просто анализируете, можно обойтись и без последнего пункта. Но в случае частого использования для взлома и захвата хэндшейков (уж такой имидж у этой софтули), без сохранения не обойтись, т.к. далее этот CAP файл уже идет на расшифровку в средства озвученного выше Aircrack.

Инструкция

И вот добрались до сути. Итак, как пошагово пользоваться CommView for WiFi:

- Запускаем программу. При первом запуске будет предложено обновление драйверов (для того самого описанного выше режима мониторинга). Соглашаемся, ставим, для профилактики перезагружаем компьютер.

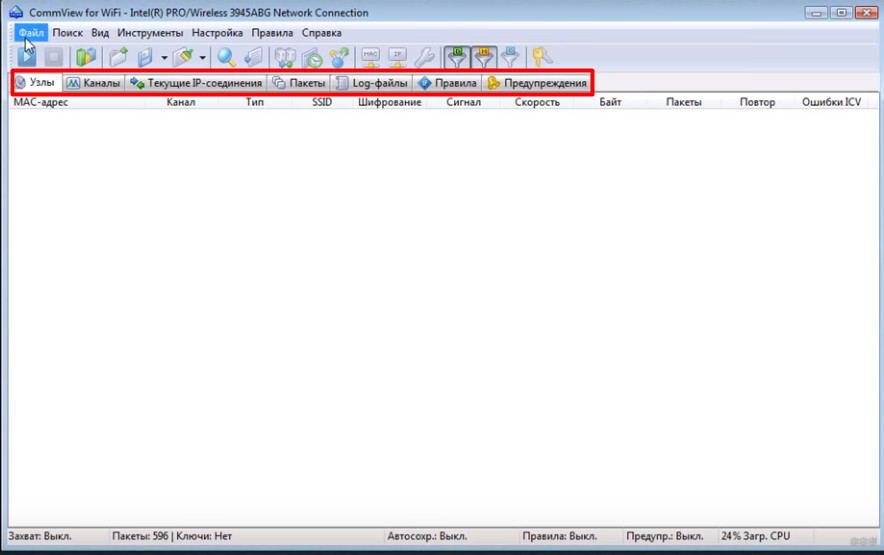

- Видите полосу вкладок? Перед началом рекомендую пробежаться по ней:

- Так рекомендуется проверить, что на вкладке Правила стоят галки Захват – Дата пакетов. Иногда их тут нет, а время при сборе данных потеряется впустую.

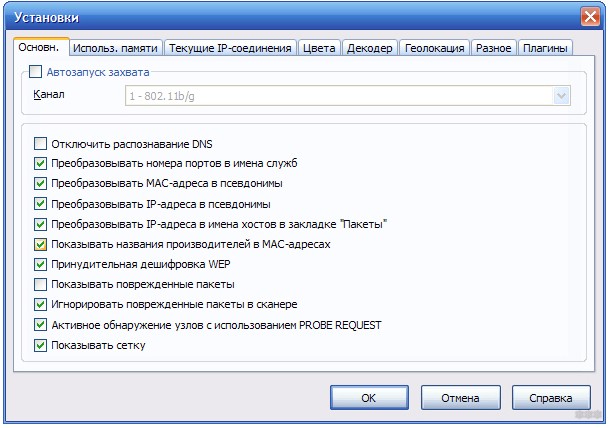

- Далее стоит перейти в настройки сканирования. Устанавливаем вот так вкладку «Основное»:

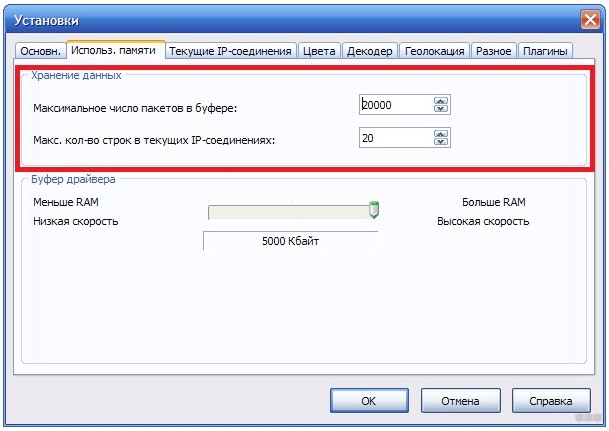

- Использование памяти:

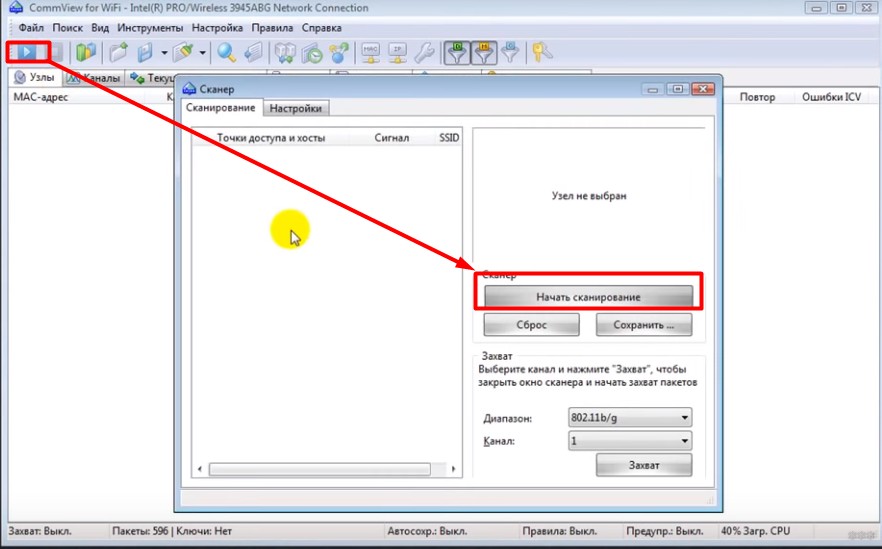

- Далее можно начинать сканирование, нажав по кнопке «Захват»:

Все. Точки доступа вокруг вас начнут собираться, а вся необходимая информация уже скоро появится в главном окне. Теперь остается только сохранить полученные пакеты:

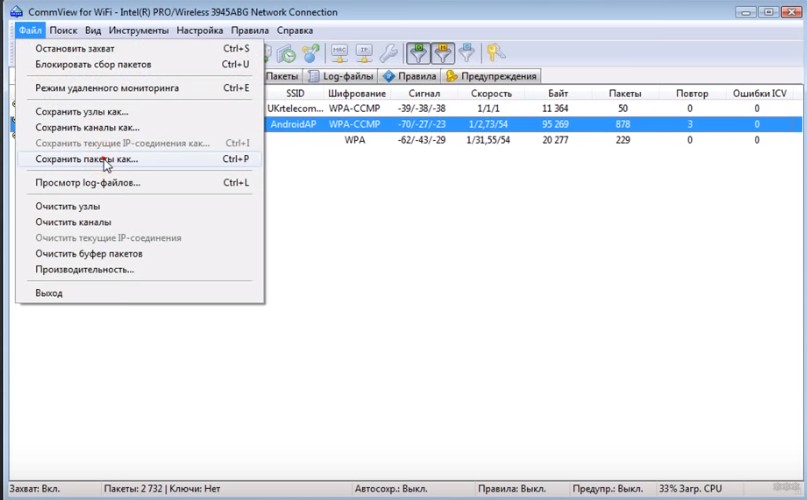

- Файл – Сохранить пакеты как. Самый популярный здесь формат – CAP для использования в WireShark и Aircrack-ng:

В меню «Инструменты» есть еще 2 интересные функции: «Реассоциация узлов» – для деаутентификации пользователей с целью перехвата нового хэндшейк-пакета, «Генератор пакетов» – для вклинивания в сеть с целью возможной организации MITM-атаки.

Что вы будете делать далее с этими пакетами – оставляю на ваш выбор. С самим базовым функционалом CommView мы вроде как разобрались. На самом деле, многое здесь постигается простым методом «тыка» под конкретную поставленную задачу. Так что пишите свои комментарии, делитесь опытом использования программы с другими – это здорово поможет кому-то не наделать глупостей, ведь за всеми тонкостями не уследишь.

Отличная и удобная программа, о некоторых функциях даже не знал, спасибо, что подсказали)

Да уже, вроде знаешь о программе, а тут бац – узнаешь, что-то новое)

Некоторые проблемы с подключением решились, спасибо)

Здравствуйте, в видео в статье одним из шагов был показан ввод файла for_wpa.txt в Aircrack-ng. Где его взять? Я застрял на этой фазе

Это обычный текстовый файл с базой паролей по одному на строку. Можно собрать самому по ситуации, можно нагуглить, а еще сборники таких баз были и у нас, но смотреть по ситуации и с умом:

https://wifigid.ru/vzlom/bazy-parolej-wi-fi

Добрый день! Позволяет ли программа определять устройства, подключенные к точкам доступа, и просматривать трафик?

Добрый!

Для подключенных устройств есть любой сканер сети.

Для просмотра трафика есть тот же WireShark.

Имеется в виду, не своя точка, к которой подключен, а чужая!

Если чужая именно чужая – этот портал не про это.

А если чужая своя и только в целях проверки безопасности – используем ту же технику перехвата хэндшейка или другого внедрения в сеть, и уже после подключения спокойно используем WireShark. А иначе пакеты все равно шифруются.

А что в этих пакетах можно интересного увидеть?