Друзья! Эта статья не про взлом Wi-Fi, а про способы защиты своего домашнего интернета от злых хакеров и просто любителей халявы. Старая статья про взлом была запрещена РКН и удалена, теперь ссылка с нее ведет сюда для повышения грамотности и безопасности наших читателей. Берегите себя и своих близких!

Я долго думал, как лучше преподать необходимость защищать свой домашний Wi-Fi, но не с позиции теоретических настроек и галочек в них, но с позиции злоумышленника. Т.е. что он будет делать с вашим роутером, и как этого избежать. Как по мне – такое мотивирует куда быстрее бежать и вносить нужные изменения в настройки.

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны подробные инструкции по улучшению безопасности и защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Если вы тот самый злой хакер или школьник соседа за стеной – вынужден вас расстроить, ничего дельного здесь вы не увидите. WiFiGid выступает исключительно на стороне добра.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени) И очень надеюсь – что это именно ваша сеть. Но ее безопасностью мы и будем заниматься здесь, так что читаем внимательно сами и скидываем читать всем знакомым – о качестве говорят позиции этой статьи в поиске и количество ее прочтений (счетчик прямо под статьей).

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. У большей части ваших недоброжелателей с пониманием как раз дыра. И этим мы и будем пользоваться – вряд ли они больше захотят покушаться на ваш интернет.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться не буду – помните, что статья явно не об этом. Желающие же освоить вопросы информационной безопасности могут использовать эту статью как МИНИМАЛЬНЫЙ чеклист защиты своей сети – а конкретные детали исполнения угроз легко находятся на просторах интернета. Мы же рисковать их размещением здесь не будем.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Можно ли сильно усложнить возможность взлома? – Да, этим и займемся.

Незащищенные сети

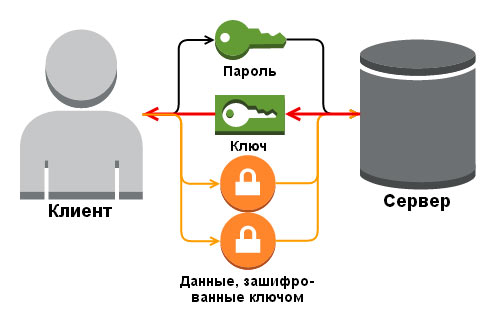

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Исправляем: Всегда защищайте свою домашнюю сеть паролем. Да-да, о какой защите идет речь, если у вас нет пароля. Прямо сейчас идите и поставьте, если вы тот самый странный человек. Как это сделать? На просторах нашего сайте есть очень много инструкций почти под каждую модель домашнего роутера, но если вдруг возникают какие-то сложности – не стесняйтесь задавать свои вопросы в комментариях здесь.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать вашему злоумышленнику.

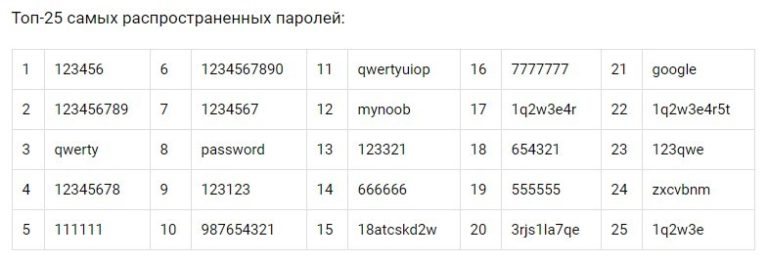

Средний пользователь обычно ставит себе несложный пароль – ваш же пароль тоже с чем-то ассоциируется? И хорошо, если это что-то сложноугадываемое. Может ли ваш сосед узнать ваш пароль от Wi-Fi методом такого перебора? А если кто-то знает ваш другой пароль (например, от почтового ящика или соцсетей), сможет ли он на его основе восстановить пароль от Wi-Fi? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

Еще как дополнение вспоминается, что многие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Как глупый пример – InternetByfly32, где 32 – номер квартиры. И на основе таких зависимостей соседи могут вычислить и ваш пароль.

Исправляем: Не используем очень простые и ярко ассоциативные пароли. Не используем пароли из списка выше. Всегда используем СВОЙ пароль, избегая пароли «по умолчанию». В деле паролей не доверяйте их формирование третьим лицам. Конечно, можно придумать набор “каракуль”, но лучше здесь найти золотую середину – вам же в итоге его придется вводить (а на телефоне ввод некоторых знаков является просто мучением).

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними. Вот так хакеры и делали (а некоторые особые делают и до сих пор, имею ввиду не брутфорс хэндшейков, описанных ниже, а именно прямой подбор на подключении).

Сейчас так ломаются, в основном, только старые модели без обнаружения атаки и слабым паролем (WEP). Новые же модели как правило могут обнаруживать атаку и внедряют задержки в переборе или даже дать полный бан атакующей машине (а хакеры пытаются маскироваться и параллелить). Более того – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что иногда о нас действительно заботятся.

Хотя доверяй, но проверяй и здесь. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю. Т.е. от этого не скрыться, т.к. само подключение всегда открыто для простых пользователей сети.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями (очень узкий пример я вам показал выше, поэтому рекомендовал не использовать ассоциирующиеся и легковоспроизводимые пароли, которые могут быть в БОЛЬШИХ базах). Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети.

- Программы работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Но в некоторых случаях и эта работа роутера не спасает, т.е. полностью ему не доверяйте.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

По хорошему вам бы самостоятельно пощупать некоторые программы, чтобы проверить свой роутер на устойчивость к внешнему брутфорсу, но это скорее всего будет для вас сложно. Для интересующихся же вопросами безопасности подборку программ дам в самом конце, чтобы не забивать голову большинству – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама, даже не нужно изобретать велосипеды или ставить 100500 программ – вот чего грамотные школьники и бушуют.

Исправляем: Рекомендую использовать непростой пароль И при этом длинный. Чем длиннее, тем лучше. Та же WPA2 разрешает использовать от 8 символов – я же предлагаю делать минимум от 12. Разумеется, и цифры, и буквы, и какой-нибудь знак пунктуации (вопрос, восклицательный). Чем сложнее, тем меньше вероятность, что ваш пароль будет в базах, а значит на такой прямой перебор у вашего злоумышленника уйдут годы. Кроме этого – не используйте старый алгоритм безопасности WEP, он дырявый и подвержен этому брутфорсу. Как минимум WPA2, а лучше присмотреться к новенькому WPA3 (если есть). Итого – сложный длинный пароль + WPA2+.

Перехват «хэндшейка»

Один из самых рабочих методов на текущий день – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите любое видео на YouTube (здесь их размещать я уже побаиваюсь, а то наш годный материал по безопасности расценят неверно). На текущий день это тот самый способ, когда “спокойно ломают соседский вайфай”. И с большой долей вероятности Вас будут ломать этим же способом.

Т.е. отличия от прошлого:

- При классическом брутфорсе программа просто пытается подключаться к роутеру каждый раз с новым паролем, до тех пор пока не подключится.

- При перехвате хэндшейка программа перехватывает зашифрованные данные с правильным паролем. А уже после этого хакер пытается его восстановить у себя на мощной видеокарте или с помощью внешних сервисов. Как итог – не нужно время на подключения, не нужно бояться за фильтрации роутером, все происходит гораздо быстрее.

Исправляем: А метод защиты здесь идет такой же как и в прошлый раз. Т.е. сложный и длинный пароль сверху на современное шифрование. Конечное восстановление пароля в этом методе все равно в основном происходит по тем же базам данным. Поэтому ваш пароль должен быть настолько сложным и длинным, чтобы ни в каких базах его не было и подавно. Можно ли взломать такой сложный пароль по итогу? Можно – НО на его перебор у злоумышленника при текущем уровне железа уйдут сотни лет. Возьмем его измором, а представьте, что в какой-то момент его перебора вы… поменяете свой пароль на новый. Итого: сложный длинный пароль, WPA2+, периодическая смена пароля.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов. Кто-то может возразить, дескать современные роутеры фильтруют такие атаки и вносят задержки в подборы, но я бы изначально уязвимой технологии не доверял.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Исправляем: Отключите WPS в своем роутере! В основном это бесполезная штука. И даже, если уверены, что ваш роутер не восприимчив к таким атакам.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Т.е. сидите вы спокойно в своих Одноклассниках, а тут раз – на весь браузер окно с предложением срочного обновления браузера, где нужно всего лишь ввести пароль от Wi-Fi.

Кроме того, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят ваши устройства рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к хакеру.

Метод рабочий, но тут без удачи не обойтись. Ситуацию осложняет то, что есть и доступные программные методы реализации, например, тот же Wifiphisher, что делает возможность использовать такие атаки не умным дядькам, а даже школьникам, насмотревшимся видео на Ютубе (можете и вы поискать по названию программы).

Исправляем: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

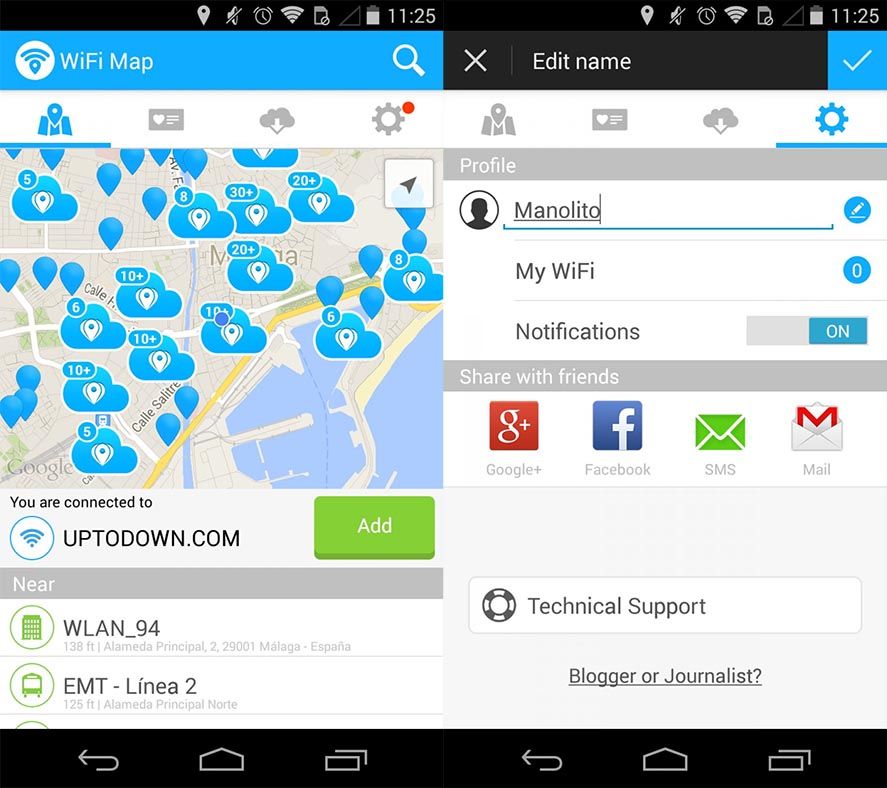

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите посидеть в кафе, но не знаете пароль? Обычно уже в нем кто-то подключался к Wi-Fi, а значит есть вероятность, что пароль уплыл в базы. То же самое может быть и с вашей домашней сетью (маловероятно, но в этих программах попадаются и домашние точки).

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится. А главное – свободно доступны на том же Play Market.

Исправляем: Если вы организация – периодически проверяйте себя в таких программах-базах. Самые крупные и известные в мире привел выше. Еще проще – раз в пару месяцев меняйте пароль от Wi-Fi, тогда в тех базах вы будете под старыми паролями.

Взлом роутера

Не все атаки на ваш роутер могут происходить через Wi-Fi. В некоторых случаях злоумышленник может подключиться к вашему роутеру напрямую по проводу (как примеры – у вас общая сеть с видимостью всех клиентов, или же злодей залез ночью в щиток и врезался напрямую). А может быть и проще – если у вас белый IP и незакрытый роутер, кто-то мог просто найти ваш роутер прямо из Интернета.

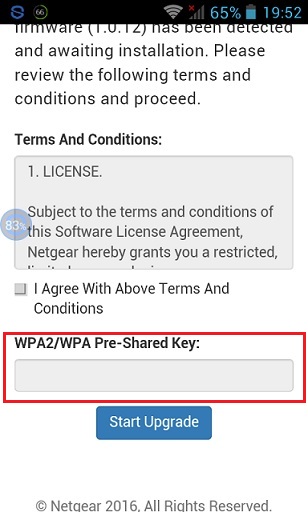

Что может случиться страшного? Хакер может попытаться подобрать пароль для входа в панель управления роутера. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). Другой вариант – если роутер старый, могут быть применены открытые уязвимости (названия этих открытых программ давать здесь не буду, хотя их и так знают). Т.е. он получит доступ в настройки, а уже в настройках пароль от Wi-Fi хранится в открытом виде (и хорошо, если он будет трогать только Wi-Fi).

Исправляем: Закрываем роутер для доступа из интернета, оставляем только свою локальную сеть. Всегда меняем пароль от конфигуратора роутера (не путать его с паролем от Wi-Fi) – никаких связок admin-admin и других паролей по умолчанию. Всегда обновляйте прошивки роутеров – в старых могут быть уязвимости (не нагоняю панику, но слежу за этой сферой и вижу сливы дыр). Если не хотите разбираться и выискивать уязвимости для своей модели роутера, лучше хотя бы раз в 5 лет менять роутер на новый.

Обход фильтров

Некоторые точки доступа могут не пускать злодеев, просто потому что у низ неподходящий… MAC-адрес. Можно настроить и такое. Т.е. хакер даже не сможет начать атаку, а не то что попытаться ее воспроизвести. Но насторожу – MAC-адрес легко меняется на ходу (и даже можно замаскировать под ваш собственный), но школьники об этом не знают. Родителям на заметку – правильное использование родительского контроля не только защитит ваших детей, но и вообще всю сеть.

Правда для грамотного хакера задача не такая уж и сложная (для примера его атаки, когда используются для фильтрации стандартные белые и черные списки фильтрации роутера или родительского контроля):

- Черный список. Тогда нужно всего лишь изменить адрес на тот, которого нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Исправляем: На практике вышеуказанные методы защиты вам обеспечат должную безопасность. Но людям замороченным, рекомендую организовать фильтрацию по белому списку на своем роутере, куда внести все свои домашние устройства (только они будут получать доступ к сети). Конечно, проблемно будет для заходящих в гости друзей и родственников (каждый раз придется добавлять МАК-адрес для их доступа), но на край специально для гостей можно организовать гостевую сеть Wi-Fi, у которой нет доступа к вашей локальной сети, и включать ее только при наличии гостей. От опытных хакеров не убережет, но все соседские дети удивятся вашей продуманности.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi. Периодически изменяйте его.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Все же просто?)

Взлом с телефона

Если кто-то думает, что вас ломают на раз-два с телефона, успокаиваю – взломы с телефонов по большей части МИФ. Ваши злоумышленники для этих целей используют ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Так что если увидели у соседа Kali (погуглите как она выглядит) – знаете, кому можно задавать вопрос. Еще раз, если есть только телефон – классного решения не будет.

Но искренние школьники продолжают веровать в могучесть их телефонов (в крайней фазе – айфонов). Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. Много? Большая часть из них – откровенный обман эти взломщиков-неудачников. И даже если найти там что-то хорошее по отзывам, основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого перебора хэндшейка или брутфорса здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – соседи не взламывают вас с телефона. На некоторые модели смартфонов Kali устанавливается, но я сомневаюсь в профпригодности ваших соседей, да и железо там специфичное.

Исправляем: Методы защиты от “телефонного” взлома остаются прежними – выключите WPS, меняйте иногда пароль, чтобы не попадать в базы.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 УК РФ – Неправомерный доступ к компьютерной информации

- 273 УК РФ – Создание, использование и распространение вредоносных компьютерных программ

- 274 УК РФ – Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272 УК РФ. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Поэтому: если вдруг нашли плохого соседа, проще поговорить с ним на словах. А там вдруг и договоритесь. Мало ли что – сегодня ты помог соседу, а завтра он тебе.

Программы

В завершение статьи, надеюсь, все юные взломщики убежали, поэтому интересующимся домашней безопасностью рекомендую хотя бы немного ознакомиться с инструментарием безопасника в сфере Wi-Fi сетей. Мощных программ для анализа безопасности беспроводных сетей на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший “взломщик” Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе вырезанные видео из этой и ТОЙ статьи, поддерживает абсолютно все способы воспроизведения эмуляции атак, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Просто рекомендация: Если интересно, попробуйте посвятить хотя бы пару часов этому списку и его изучению на том же YouTube. И половина мифов уберется, и поймете, почему рекомендации к безопасности на практике на самом деле такие простые. Ни к чему не призываю, главное – не перейти на противоположную сторону.

Книги и видео по теме

Есть много книг про безопасность Wi-Fi (не путать их с книгами по взлому – здесь все вполне себе “научно” и методично с упором на обеспечение безопасности своего периметра). Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров (на самом деле EC-Council учит не хакеров в привычном для общества смысле, а настоящих хардкорных безопасников, лично я симпатизирую их методологии). Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке (видео было удалено, но нагуглить CEH от Специалиста можно, пока на Ютубе никто не перезалил, добавить не могу, т.к. мы предоставляем только открытые материалы):

ЗДЕСЬ БЫЛО ВИДЕО

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы понять, как могут взломать любой ваш Wi-Fi на любом роутере, а главное – как не допустить этого. Очень надеюсь, материал вам пригодился. Но если что – приглашаю в комментарии для обсуждения.

Смог. Благодарю!

спецом читаю всеэто, взлом моего вайфая соседом превратился в ад. Слышно даже за стенкой. спецом измываюсь над ними.

Для чего издеваться над людьми? Наоборот, помогли бы чем.

Люди зачем ломать Вайфай просто спросите пароль у хозяина и все

Вот и мы о том же. Надеемся, сложность темы приучит злодеев к доброму общению со своими соседями.

Не говорит пароль?

Вообще не очень хорошо так поступать с знакомыми тебе соседями так могут застукать. ???

Вот я как раз это и искал, почти всё в одном статье. Сразу дам совет, молодым будущим безопасникам и тем, кто хочет стать хакером. Читайте всё, даже если что-то не поможет, вы сможете это потом применить в других ситуациях. Волшебной кнопки по взлому нет, но есть простые средства по ломанию соседских Wi-Fi – это правда, но нужно аналогично все прочесть и попробовать (это все тут есть). Старайтесь как можно больше запомнить или даже выписать. Автору огромное спасибо, за концентрированную статью и дополнительные видео. Перепробовал почти все

С.Б. Ботан что написал статью

(шутка) А я все сети взламываю

(продолжим шутку) Спешим записаться к вам, уважаемый Гуру, на семинары по безопасности Wi-Fi оборудования. Свое оборудование на тестирование принесем.

Что вы ведетись все это бред.

Да. И Деда Мороза тоже не существует! Только дед ВайФайГид

Я уверен, что только на установку линукса уйдет недели две

Да. Если не собираетесь становиться безопасником, даже не лезьте сюда. Делайте другие полезные дела на благо другим людям

Привет! Прочитал и прям всплакнул

Классная статья, много всего описано, с удовольствием прочитал, отрадно что все это я в целом применяю)) Но есть несколько вопросов, хотел уточнить.

1) я на всех подключаемых устройствах использую VPN. Я без него вообще не выхожу в сеть. Насколько я понимаю, он шифрует весь трафик. Если к примеру, мой роутер взломают, какую информацию они смогут перехватить ? Или VPN здесь никакой дополнительной роли для защиты не сыграет???

2) вы упомянули фильтрацию мак адресов. Насколько я понимаю, мак адрес подделать элементарно, пара кликов на компе. В одной статье прочитал про привязку ARP – мак и ip. Но ip я так понял, используется локальный , который на устройстве. И его можно поменять. Насколько это и то вообще помогает в плане защиты от взлома ??

3) у меня в роутере в настройках безопасности есть раздел VPN с кучей каких то настроек. Она может дать доп защиту? Нужно ли активировать эту историю, если я и так использую VPN на устройствах?

Привет! Хоть кто-то это прочитал. Благодарю)

1. Какую информацию они смогут перехватить – например. MAC-адреса устройств сети и незашифрованный трафик. Т.к. сейчас львиная доля сайтов и приложений используют SSL, а те же SSLstrip и подмена DNS ЗНАЧИТЕЛЬНО потеряли свою актуальность, особой угрозы на этом поле нет. А если используете VPN (подключение ведь создается не на роутере?), то вообще никакой утечки не возникнет – это то же самое, для чего VPN рекомендуется использовать в общественных сетях.

2. Мысль с подменой хорошая, и ARP Spoofing до сих пор пытаются применять, но на современном железе и системах тоже потерял значительно свою актуальность. Если беспокоиться о безопасности – однозначно делать привязку MAC-IP.

3. А касательно чего эти настройки? На моем роутере есть режим сервера (чтобы клиенты извне могли получать доступ к локальной сети) и клиента (чтобы сам роутер создавал VPN подключение, а дальше уже все клиенты этого роутера выходили через эту сеть VPN). Есть сценарии и серверного, и клиентского применения для безопасности. Но проще делать запуск VPN именно на клиенте.

1) впн никакой роли не сыграет

2) суть в фильтрации мак адреса на роутере, т.е. тому кто захочет подключиться, нужно будет для начала узнать ваш мак адрес компа и уже потом заменить свой на ваш и пдлкючиться к роутеру

3) впн никакой доп защиты не дает, если ваш вайфай взломают, они смогут поменять любые настройки на роутере

Спасибо за статью, очень познавательна и полезна. У меня вопрос. Если я последовала вашим рекомендациям, и включила фильтрацию через MAC адрес, но у меня дома вместе с роутером стоит еще и усилитрель сигнала (репитер), может злоумышленник подключиться через него?

Все зависит от репитера. Нужно зайти в его настройки и посмотреть. А еще лучше “заблокировать”, например, свой телефон и попытаться подключиться через него.

Откуда мысли:

– На моем текущем репитере все настройки безопасности копируются от главного роутера, т.е. такое подключение невозможно.

– Видел репитеры, которые вообще не поддерживают такое, поэтому смотреть.

– Блокировка по MAC может идти в две стороны: блокировка интернета (тогда подключаться будет, но интернета не будет), блокировка подключения (и тут уже варианты выше, т.к. отвечает главный роутер, а репитер по сути все-таки создает отдельную точку доступа). Ваш случай скорее второй, но мало ли. Итого лучше лезть в настройки репитера и сделать ручную проверку, универсального однозначного ответа здесь нет.

Спасибо, зачётная статья

Материал полезный, подача логичная

?

Это всё очень сложно. Я попросила соседскую дочку поделиться сетью в телефоне куаркод и она поделилась….